L'Entier

Salut à tous,

De temps en temps, il m'arrive d'écriture des trucs. Je vous partage donc une petite nouvelle de geek.

Salut à tous,

De temps en temps, il m'arrive d'écriture des trucs. Je vous partage donc une petite nouvelle de geek.

Salut à tous,

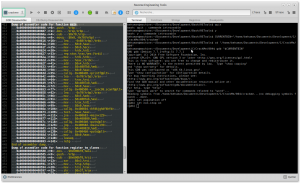

ReverseTools est une boite à outil graphique de Reverse Engineering (Cracking). Il regroupe un certain nombre d'application en ligne de commande.

Bonjour à tous,

Il y a quelques mois, j'ai dev une petite variante du langage BrainFuck.

Salut à tous,

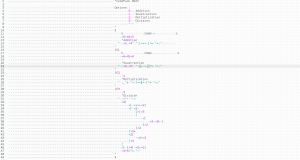

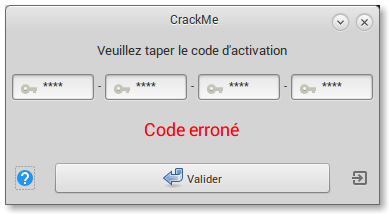

Voulant tester un outil de développement nommé Godot, j'en ai profité pour faire un petit CrackMe vraiment easy histoire de me familiariser avec l'IDE.

Salut à tous,

Je passé par sur ForumCrack et ça ma donné envie de faire un petit Crackme pour le plaisir, comme à l'ancienne.

Aujourd'hui, je vous propose un bout de code en C, vraiment pas compliqué à comprendre. Le but est de vous fournir une base d'un interpréteur de fichier, qui vous permettras de faire votre petit language script, parseur de paramètres...etc

Grace à ZYoutubeDL vous pourrez facilement télécharger plusieurs vidéos de Youtube

Salut à tous,

Cela fait quelques semaine que je me suis lancer pleinement dans l'apprentissge du langage C. Comme pour le FreePascal, Python, Bash...etc je me suis amusé à dévelloper un petit langage interprété histoire de rentré pleinement au cours du langage en question.

LeeWee est mon petit projet de langage interprété que j'adapte suivant mes lubbies du moment.

Pour le fun je me suis fait un script PHP qui me converti une image en tableau HTML

Salut,

Cette petite routine vous permettra de récupérer les couleurs des bordures d'une image et de retourner un pourcentage de corrélation. Cela me permet de détecter les images n'ayant pas de fond blanc pour le catalogue Google par exemple.

Lire la suite de Récupérer les couleurs des bordures d'une image en PHP